Der Mehrwert von Identity und Access Management

Ob Zugangskontrolle oder Passwortverwaltung, Zugangsdaten gehören zu den größten Sicherheitsrisiken in allen Unternehmen. Aus diesem Grund ist es essenziell ein adäquates Identitäts- und Zugriffsmanagement (Identity and Access Management) im Unternehmen zu haben bzw. einzuführen.

In der Vergangenheit wurde einem Mitarbeiter die benötigten Zugangsdaten in Form von Benutzername und Passwort von der IT zugewiesen. Für kleine Unternehmen ist das noch immer eine praktikable Vorgehensweise. Ab einer gewissen Anzahl an Anwendern oder Anwendungen muss eine große Anzahl an Benutzerkonten verwaltet werden. Der Endanwender steht dann vor dem Problem, sich alle Kontoinformationen merken zu müssen. Im Berufsalltag kam und kommt als Merkhilfe die aus Security-Aspekten sehr ungern gesehene Haftnotiz zum Einsatz. Die Antwort auf dieses Problem ist ein funktionierendes IAM (Identity and Access Management).

Ein Mitarbeiter ist ein Benutzer mit einer Identität. Aus Sicht des Mitarbeiters hat IAM einen großen Vorteil. Mit einer einzigen Kombination aus Benutzernamen und Passwort können die Nutzer auf all ihre notwendigen Rollen zugreifen. Single Sign-On (SSO) erlaubt dem Anwender mit nur einer einmaligen Identifikation im System Zugriff auf alle zugeteilten Ressourcen zu haben. Eine Win-win-Situation, der Umgang mit den Zugangsdaten wird sowohl auf der Seite des Mitarbeiters als auch auf der Seite der IT-Abteilung vereinfacht und die Gesamtsicherheit mit dem Umgang von Zugangsdaten wird im Unternehmen erhöht.

Ein Berechtigungskonzept weist jedem potenziellen User Zugänge zu, die er tatsächlich nutzen darf. Auch die umgekehrte Variante ist möglich, in jedem System wird eine Liste mit zugelassenen Benutzern hinterlegt. Die Art der Autorisierung kann hierbei auch spezifiziert werden (Rechte zum Lesen, Verändern, Löschen oder Verwenden von Daten).

Rein benutzerbezogene Konzepte werden sehr schnell unübersichtlich. Ab einer gewissen Anzahl an Mitarbeitern im Unternehmen wird zusätzlich ein Berechtigungskonzept, über Rollen oder Benutzergruppen, dringend notwendig. Berechtigungen die sich aus Geschäftsprozessen von beispielsweise Anlagenbuchhaltern ergeben werden zusammengefasst. Jedem Mitarbeiter aus der Anlagenbuchhaltung wird die vordefinierte Rolle des Anlagenbuchhalters zugewiesen. Wenn ein Mitarbeiter mehrere Funktionen im Unternehmen bekleidet, können ihm mehrere Rollen zugewiesen werden. Firmeneintritte, -austritte oder Veränderungen im Unternehmen (Joiner, Mover, Leaver), sowohl Veränderungen von Geschäftsprozessen werden zentral von Berechtigungsadministratoren verwaltet und bleiben somit konsistent und überschaubar.

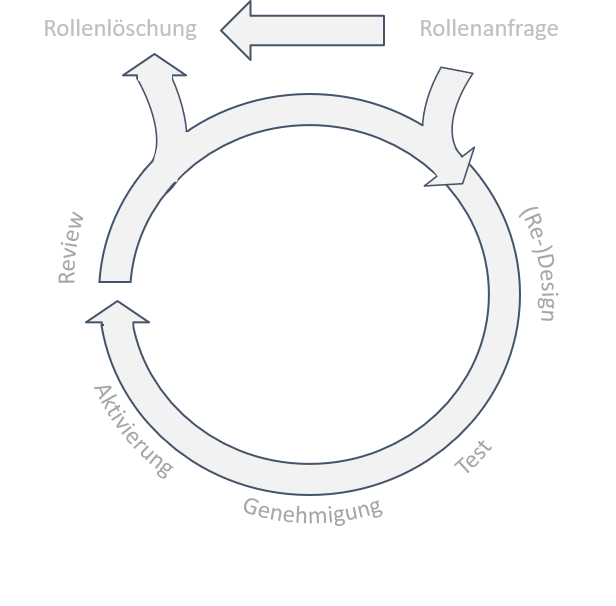

Wenn ein Mitarbeiter sich verändert, können neue Rollen oder die Abänderung bestehender bei den Berechtigungsadministratoren beantragt werden. Der Lebenszyklus einer Rolle (Role Life-Cycle) wird in folgender Grafik dargestellt.

Ein funktionierendes User Access Management (UAM) bringt zusätzlich zum Sicherheitsaspekt und der vereinfachten Zugangsverwaltung. Sowohl für den Mitarbeiter als auch für die IT-Abteilung folgende Vorteile:

- Vollständiges Logging

- Eventbezogene Begrenzung der Berechtigungen

- Ad-hoc Protokoll für Internal Audit und die Wirtschaftsprüfung

- Direkte Userzuordnung

IAM beschränkt sich aber keinesfalls nur auf die IT, sondern umfasst alle Arten von Berechtigungen (Entitlements) eines Angestellten im Unternehmen. Dazu gehören unter anderem auch physische Zutrittsberechtigungen, Inventar in seinem Besitz oder auch Fringe Benefits wie ein Dienstauto oder ein Diensthandy.

Bei Compliance-Anforderungen wie ISO27000 spielt Identity und Access Management auch eine Rolle. Hier bedeutet Zugangskontrolle sicherzustellen, dass der Zugriff auf Vermögenswerte eingeschränkt wird. Dies geschieht beispielsweise durch Segregation of Duties (SoD) bei der Berechtigungsvergabe und der Protokollierung aller kritischen Zugriffe.

Für weitere Informationen zum Thema Interne Kontrollsysteme, empfehlen wir weiter Artikel oder unsere Trainingskurse zu den folgenden Themen: